Специалисты Microsoft Threat Intelligence Center (MSTIC) заявляют, что сорвали операцию, русскоязычной хак-группы SEABORGIUM, нацеленную на людей и организации в странах НАТО.

Группировка, которую Microsoft называет SEABORGIUM, известна исследователям как минимум с 2017 года. Другие компании отслеживают SEABORGIUM под названиями COLDRIVER (Google), Callisto Group (F-Secure) и TA446 (Proofpoint). Считается, что эта группа проводит кибершпионские атаки против военнослужащих, государственных чиновников, аналитических центров и журналистов в странах НАТО, регионах Балтии, Скандинавии и Восточной Европы.

«В целевых странах SEABORGIUM в первую очередь фокусирует свои операции на оборонных, разведывательных и консалтинговых компаниях, неправительственных и международных организациях, аналитических центрах и вузах, — пишут аналитики Microsoft. — SEABORGIUM замечена в атаках на бывших сотрудников разведки, экспертов по России и российских граждан за рубежом».

Аналитики MSTIC пишут, что участники SEABORGIUM создают фейковые онлайн-личности с помощью электронной почты, социальных сетей и учетных записей LinkedIn. Затем эти фальшивки используются против целевых лиц и организаций с помощью социальной инженерии.

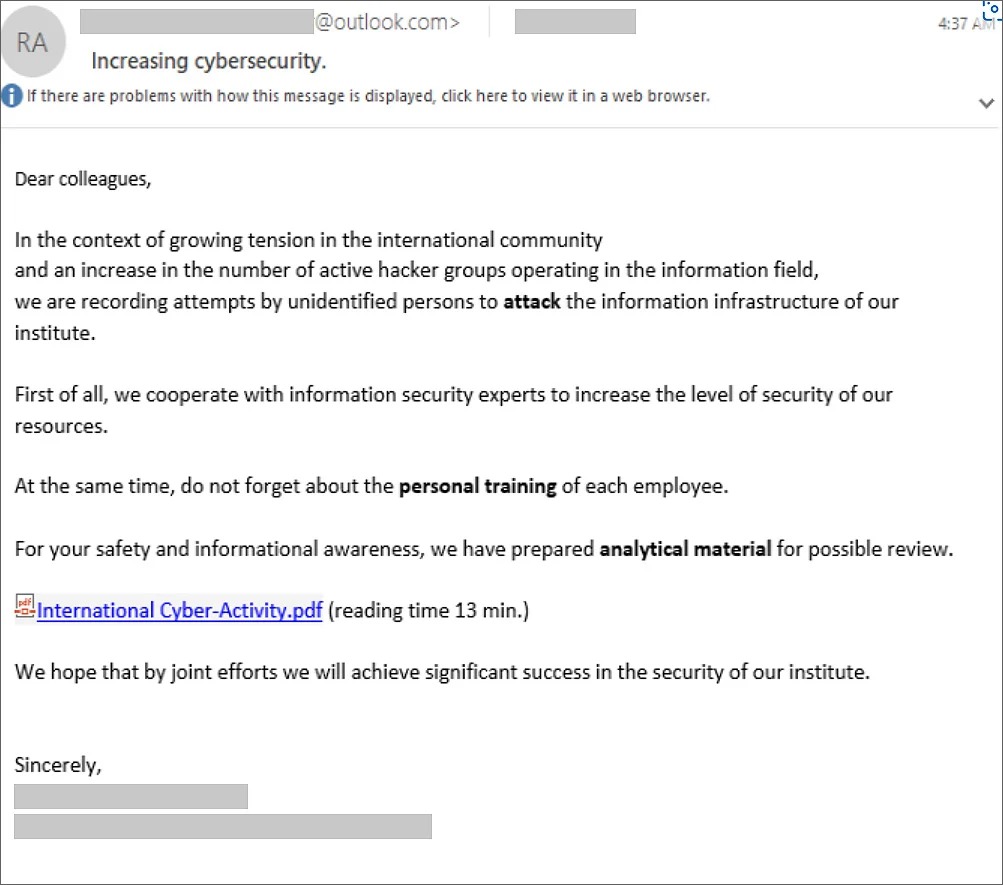

От лица таких фейковых личностей злоумышленники связываются с интересующими их целями, чтобы завязать разговор и наладить контакт, а в итоге присылают жертве фишинговое вложение в одном из писем. Microsoft сообщает, что хакеры распространяли письма с вложенными PDF-файлами, ссылками на файлообменники или аккаунты OneDrive, где так же размещались PDF-документы.

После открытия такого файла жертва увидит сообщение о том, что документ не может быть просмотрен, так как нужно нажать специальную кнопку, чтобы повторить попытку.

Разумеется, нажатие на кнопку лишь приводит жертву на целевую страницу, где запущен фишинговый фреймворк (например, EvilGinx) для отображения формы входа. Так как EvilGinx действует как прокси, хакеры получают возможность перехватить и похитить введенные учетные данные, а также файлы cookie/токены аутентификации, сгенерированные после входа в учетную запись.

Затем эти украденные токены позволяют злоумышленникам войти в скомпрометированный аккаунт пользователя, даже если у жертвы включена двухфакторная аутентификация.

По информации Microsoft, как только хакеры получают доступ к целевой учетной записи, они либо похищают электронные письма и вложения, либо настраивают правила пересылки, чтобы получать все новые письма, поступающие на взломанную почту жертвы. Также исследователи наблюдали, как злоумышленники использовали взломанную учетную запись для ведения переговоров от лица жертвы (ради получения конфиденциальной информации).

Теперь специалисты MSTIC заявляют, что они предприняли ряд шагов для срыва вредоносной кампании SEABORGIUM, а именно отключили учетные записи, используемые хакерами для слежки, фишинга и сбора электронной почты.

Также компания поделилась индикаторами компрометации, включая 69 доменов, которые связаны с фишинговыми кампаниями группировки и используются для кражи учетных данных от аккаунтов Microsoft, ProtonMail и «Яндекс».

Источник: xakep