Специалисты ESET рассказали о малвари FontOnLake, которая сочетает в себе компоненты бэкдора и руткита. Известно, что вредонос используется в направленных атаках против организаций в Юго-Восточной Азии.

Эксперты пишут, что первый файл, относящийся к этому семейству малвари, появился на VirusTotal еще в мае прошлого года, а другие образцы были загружены в течение года. Исходя из того, откуда были загружены эти файлы, исследователи сделали вывод, что FontOnLake применялся преимущественно в Юго-Восточной Азии. На момент написания отчета все управляющие серверы вредоноса уже были отключены. Но исследователи отмечают, что, как правило, во время таргетированных атак хакеры действуют именно таким образом: работа инфраструктуры прекращается, как только их цели будут достигнуты.

Известно, что FontOnLake распространяется через троянизированные приложения, однако исследователям неизвестно, как злоумышленники вынуждали свои жертв загрузить модифицированных бинарники. Среди утилит, которые злоумышленник изменили для доставки FontOnLake, были обнаружены: cat, kill, sftp и shd. По мнению исследователей, троянизированные утилиты, вероятно, были модифицированы на уровне исходного кода, то есть злоумышленники скомпилировали их и подменили оригинал.

«Все троянизированные файлы представляют собой стандартные утилиты Linux и нужны для сохранения присутствия в системе, потому как они обычно запускаются при старте системы», — пишут эксперты.

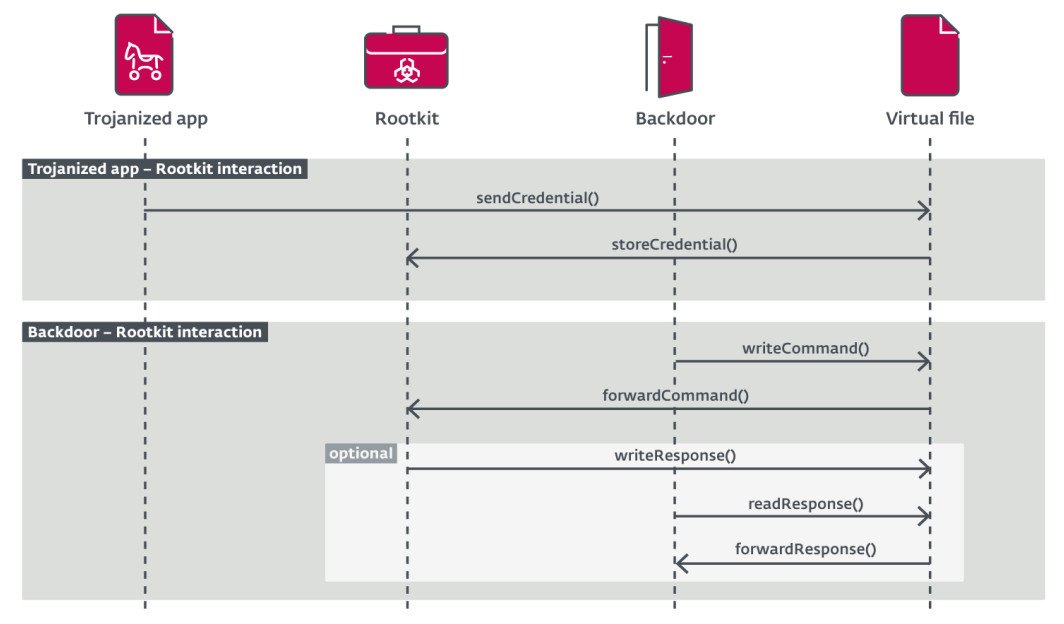

Также модифицированные бинарники обеспечивали загрузку дополнительных пейлоадов, сбор информации и выполнение других вредоносных действий. Дело в том, что FontOnLake имеет несколько модулей, которые взаимодействуют друг с другом и позволяют хакерам похищать конфиденциальные данные, эффективно скрывая свое присутствие в системе.

Также эксперты обнаружили три кастомных бэкдора, написанные на C ++ и связанные с FontOnLake. Они предоставляют операторам малвари удаленный доступ к зараженной системе. Общей функцией для всех бэкдоров является передача собранных учетных данных sshd и истории команд bash на управляющий сервер.

Присутствие FontOnLake в скомпрометированной системе также маскируется руткитом, который еще отвечает за обновления и доставку резервных бэкдоров. Все образцы руткитов, изученные ESET, нацеливались на версии ядра 2.6.32-696.el6.x86_64 и 3.10.0-229.el7.X86_64.

ESET отмечает, что, скорее всего, FontOnLake — это та же самая малварь, которую ранее анализировали эксперты Tencent Security Response Center. Также этого вредоноса, похоже, уже обнаруживали специалисты Avast и Lacework, в отчетах которых он фигурировал как руткит HCRootkit и Sutersu.

Источник: xakep