Специалисты из Северо-Западного университета раскрыли подробности уязвимости Dirty Cred, которая присутствовала в коде ядра Linux восемь лет. Эксперты говорят, что уязвимость не менее опасна, чем нашумевшая в начале года проблема Dirty Pipe, и ее можно использовать для повышения привилегий до максимального уровня.

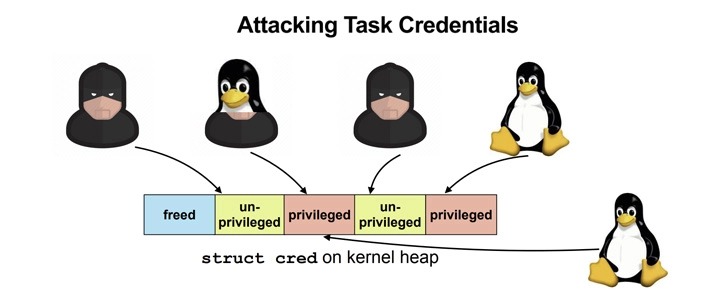

Уязвимость Dirty Cred получила идентификатор CVE-2022-2588. Исследователи объясняют, что эксплоит для Dirty Cred позволяет заменить непривилегированные учетные данные ядра на привилегированные с целью для повышения привилегий.

«Вместо перезаписи любых важные полей данных в хипе ядра, Dirty Cred злоупотребляет механизмом повторного использования памяти хипа для получения привилегий», — гласит отчет ученых.

В сущности, злоумышленнику нужно выполнить три шага: с помощью уязвимости освободить используемые непривилегированные учетные данные; выделить привилегированные учетные данные в освободившейся памяти, запустив привилегированный процесс (к примеру, su, mount или sshd); стать привилегированным пользователем. По словам исследователей, новый метод эксплуатации выводит проблему Dirty Pipe на новый уровень, делая ее более универсальной и мощной, способной атаковать любую версию уязвимого ядра.

«Во-первых, вместо того, чтобы привязываться к конкретной уязвимости, этот метод эксплуатации позволяет любым double-free уязвимостям демонстрировать возможности, подобные Dirty Pipe, — заявили исследователи на конференции Black Hat. — Во-вторых, хотя эта проблема похожа на Dirty Pipe и способна обойти все защитные механизмы ядра, этот метод эксплуатации также способен продемонстрировать даже побег из контейнера, а Dirty Pipe на такое не способна».

Источник: xakep