Аналитики Group-IB сообщают, что русскоязычная вымогательская группа OldGremlin вернулась после долгого перерыва и снова атакует российские компании.

Исследователи напоминают, что до недавнего времени у русскоговорящих вымогательских групп было одно негласное правило — «не работать по РУ», то есть не трогать российские компании. Тех, кто его нарушал, можно было пересчитать по пальцам одной руки, и OldGremlin была в их числе. С весны 2020 года, когда «гремлинов» впервые раскрыли аналитики Group-IB Threat Intelligence, хакеры активно атаковали российский бизнес: банки, промышленные предприятия, медицинские организации и разработчиков софта.

В общей сложности за неполных два года хакеры провели 13 кампаний по рассылке вредоносных писем, что является первым этапом атаки и определяет ее успешность. Самым урожайным для вымогателей выдался 2020 год: 10 рассылок якобы от имени Союза микрофинансовых организаций, российского металлургического холдинга, белорусского завода МТЗ, стоматологической клиники, а также медиахолдинга РБК.

В 2021 году OldGremlin провели всего одну массовую рассылку, в феврале, однако она оказалась настолько успешной, что «кормила» хакеров весь год. Несколько месяцев спустя, реагируя на инциденты в российских компаниях, специалисты Group-IB сталкивались с тем, что первоначальной точкой входа была именно та февральская рассылка. К тому же в прошлом году именно OldGremlin побили рекорд по жадности в России — 250 000 000 рублей: именно такую сумму выкупа они запросили у одной из жертв.

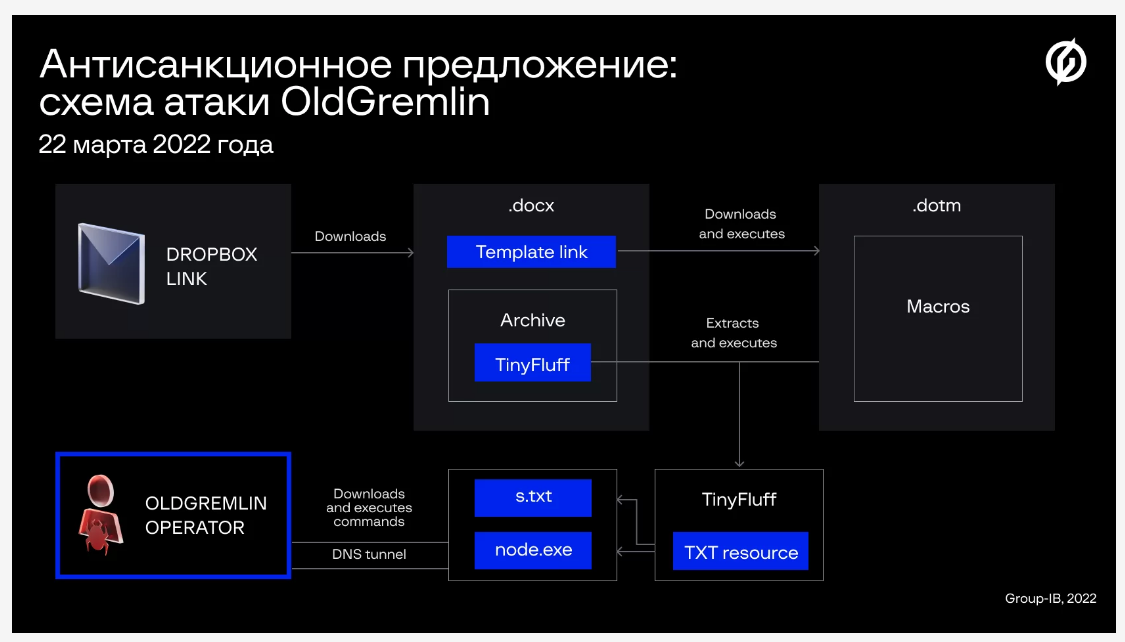

Теперь, в конце марта 2022 года, OldGremlin вновь заявили о себе двумя вредоносными рассылками. Как и во время прошлых атак, группировка бомбардировала письмами российские компании и использовала для своих посланий актуальную новостную повестку. Вымогатели обыгрывали тему санкций и «полный уход» платежных систем Visa и Mastercard. Письмо было написано от имени старшего бухгалтера российской финансовой организации. Для оформления новой банковской карты клиентами предлагали изучить инструкцию и заполнить анкету. На самом деле письма содержали ссылки на вредоносный документ, расположенный в DropBox.

Документ приводил к заражению машины жертвы малварью TinyFluff («Пушок»). Этот инструмент является прямым наследником уникального самописного бэкдора TinyNode, который группа использовала в качестве первичного загрузчика для скачивания и запуска вредоносных скриптов. Задача TinyFluff — запустить интерпретатор Node.js на зараженном устройстве и предоставить к нему удаленный доступ.

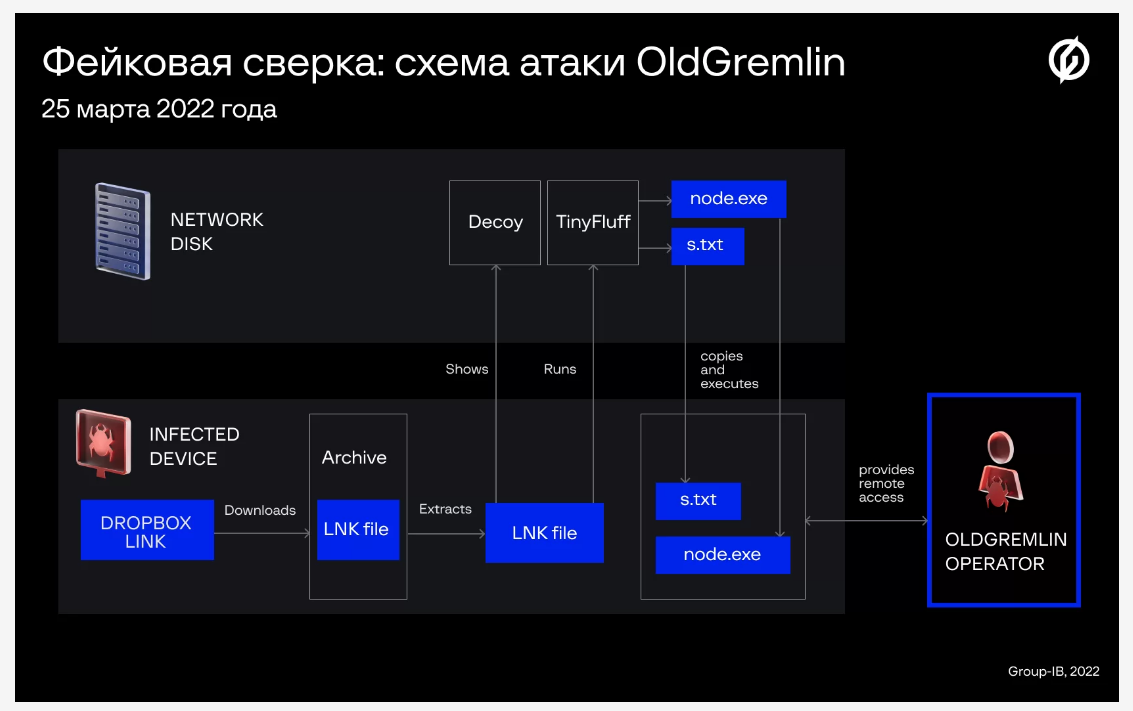

Также в отчете Group-IB отмечается, что 25 марта, OldGremlin провели еще одну рассылку, но в ней уже применялся более упрощенный инструментарий. Эксперты связывают это с тем, что финальный скрипт, использовавшийся в предыдущей атаке, был не совсем готов к полноценному использованию: он требовал дополнительного тестирования и добавления новых фич. К сожалению, OldGremlin, скорее всего, доведут скрипт до ума и используют в будущих атаках.

Исходя из внешнего вида документов-приманок, можно предположить, что вторая рассылка была проведена от имени компании «Консультант-Плюс». Но, к сожалению, эксперты пока не обнаружили сами образцы писем, хотя смогли реконструировать вторую атаку, которую обнаружили в ходе анализа сетевой инфраструктуры группы. Пейлоадом в этом случае так же выступал TinyFluff.

«В отличие от файла в рассылке 22 марта, данная версия не имеет встроенного скрипта и не загружает Node.js-интерпретатор с официального сайта. Вместо этого приложение копирует и скрипт, и интерпретатор из своего текущего местоположения, то есть с сетевого диска 192.248.176[.]138.

Финальный запускаемый скрипт гораздо проще, чем вышеописанная версия. В нем отсутствуют как DGA (в качестве C2 указан IP-адрес 46.101.113[.]161), так и шифрование данных. Фактически все взаимодействие трояна с C2 можно было просмотреть при помощи обычного сниффера.

Нам удалось получить несколько JS-команд, которые запускались на зараженном устройстве. Все они были предназначены для получения информации об этом устройстве — среди них есть даже выполнение CMD-команд», — гласит отчет Group-IB.

В отчете компании можно найти детальный обзор инструментария OldGremlin, а также эксперты предупреждают, что новые рассылки хакеров могли заразить большое количество компаний, и в ближайшие месяцы злоумышленники без лишней спешки, медленно и аккуратно будут продвигаться в их инфраструктуре, обходя дефолтные системы защиты.

Источник: xakep